小芦出售的所有二手良品,都经过本人细心检查和检测,有一说一,请放心!

这才是我们为什么一直期待Apple的新品的主要原因,对未来的探索从未停止。

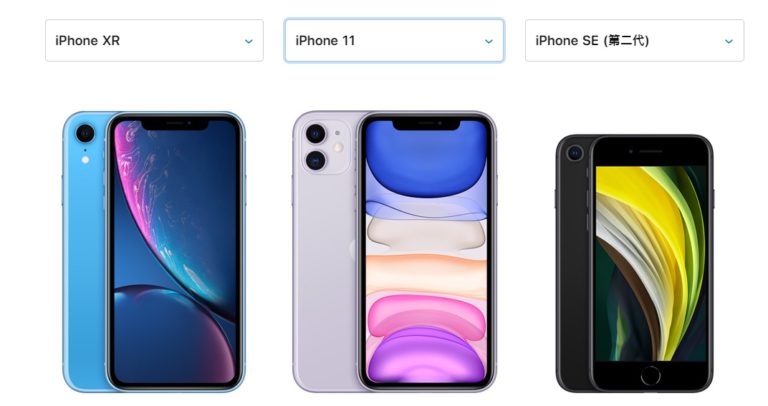

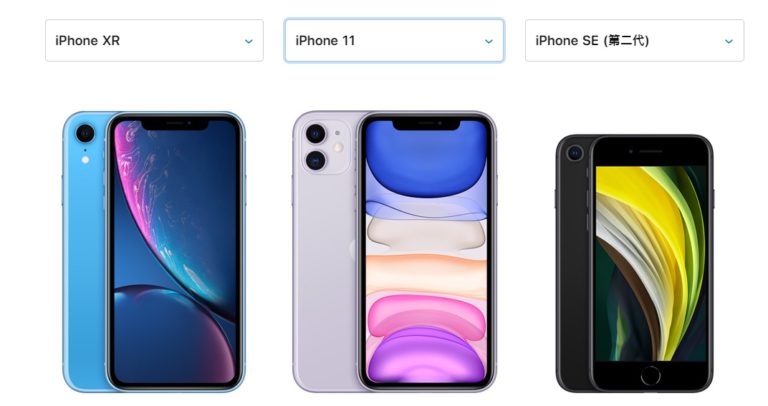

iPhone SE(第二代)终于终于终于发布了,对比iPhone XR以及iPhone 11,我们改怎么选择?

最近由于疫情,大家都在家,网络的使用量激增,促使黑客的活动频繁,在这场我们看不到的战争中,没有一个系统可以免疫!

不管是Windows系统、Android(安卓)系统(前一阵这两家系统暴露频发)还是一向以安全著称的iOS系统,都不是绝对安全的系统。

iPhone SE(第二代)

权威机构 TechInsights 今天证实,2020 年 iPad Pro 机型配备的 A12Z 处理器与 2018 年 iPad Pro 机型中的 A12X 处理器相同,但前者启用了额外的 GPU 内核。